Date:

Stiamo vivendo la “seconda rivoluzione quantistica” che ha trasformato le proprietà fondamentali dei sistemi quantistici, sovrapposizione, entanglement e ruolo delle misure, in risorse tecnologiche. Dai computer quantistici alle simulazioni di materiali e molecole, fino alle reti di comunicazione e ai sensori ultraprecisi, queste tecnologie stanno passando dalla ricerca di frontiera alle applicazioni reali, ridefinendo informatica, industria e sicurezza digitale.

In questi giorni ricorrono tre anniversari chiave di questa trasformazione: il protocollo BB84 (10 dicembre 1984), l’algoritmo di Shor (fine novembre 1994) e la prima dimostrazione di teletrasporto quantistico (1 dicembre 1997). Tre pietre miliari che hanno aperto la strada alla moderna ingegneria quantistica.

Con BB84, Bennett e Brassard mostrarono come fenomeni quantistici quali la non clonabilità degli stati, l’esistenza di misure incompatibili applicata gli stati di sovrapposizione dei qbit effetti della misura, uso di singoli fotoni, possono garantire la distribuzione sicura di chiavi crittografiche (QKD). BB84 permette infatti a due soggetti di ottenere una chiave crittografica condivisa senza doverla comunicare direttamente e consente allo stesso tempo di verificare se il canale sia sicuro o intercettato. A quarant’anni dalla sua formulazione, BB84 è oggi alla base delle reti quantistiche in costruzione in Europa e Asia, dove fibre ottiche dedicate e satelliti sperimentali distribuiscono chiavi generate tramite singoli fotoni. La sicurezza quantistica non è più un concetto astratto: è in fase di implementazione.

Sul versante opposto della crittografia si colloca la proposta di Peter Shor di un algoritmo quantistico capace di fattorizzare numeri interi in tempo polinomiale. Questo risultato mise in luce una verità dirompente: computer quantistici sufficientemente potenti potrebbero infrangere il protocollo RSA, cardine della crittografia classica, basato proprio sulla difficoltà di fattorizzare numeri molto grandi. Oggi, la crescita del numero di qubit e l’introduzione di protocolli di correzione degli errori che li rendono operativi fanno intravedere l’implementazione effettiva dell’algoritmo. Il mondo della crittografia sta quindi cercando alternative a RSA, sia attraverso tecniche quantistiche, sia tramite nuovi protocolli “post-quantum”.

Infine, il teletrasporto quantistico, proposto teoricamente nel 1993 e dimostrato sperimentalmente dal gruppo di Zeilinger nel 1997, ha mostrato come l’entanglement e particolari misure congiunte permettano di trasferire lo stato di un qubit senza trasmetterne il valore. Da curiosità teorica è diventato un componente essenziale per l’interconnessione tra computer quantistici, per simulazioni distribuite e per i futuri ripetitori che abiliteranno una rete quantistica globale.

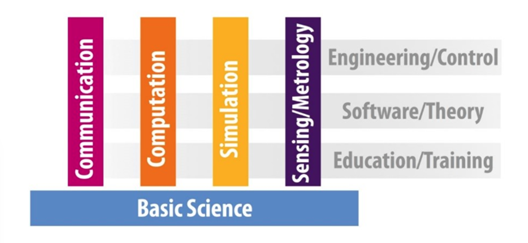

I pilastri delle tecnologie quantistiche nella Quantum Flagship.

Autore: Maria Bondani

#IYQ #IYQ2025 : #tecnologie_quantistiche #crittografia_quantistica #teletrasporto_quantistico #computer_quantistico

Seguite la rubrica Weekly Quantum per scoprire come la scienza quantistica sta plasmando il nostro presente e il nostro futuro: ogni settimana, notizie, scoperte, innovazioni, curiosità e giochi per esplorare il mondo quantistico.